Konfigurasi VPN Site to Site Dengan Mikrotik Pada Gio Cloud

1 people liked this article

Pada panduan ini akan menjelaskan tentang langkah – langkah membuat VPN site to site. Harap dicatat VPN site to site VPN hanya dapat dibangun dari VPC. Panduan ini diasumsikan anda telah membangun sebuah VPC dan remote office menggunakan mikrotik.

Dalam melaksanakan VPN site to site, kami akan menunjukkan bagaimana cara membangun satu diantara dua VPC. Jika anda akan membangun sebuat VPN site to site antara VPC dan lokasi lainnya, proses logikanya akan sama.

Desain ilustrasinya sebagai berikut

VPC yang bernama “Cloud-VPC” telah dibuat di zona Jakarta availability dan “Cloud-VPC-Remote” berada di office. Detail VPN yang dibuat sebagai berikut

VPC yang bernama “Cloud-VPC” telah dibuat di zona Jakarta availability dan “Cloud-VPC-Remote” berada di office. Detail VPN yang dibuat sebagai berikut

Anda tidak perlu khawatir tentang data pada table diatas karena panduan ini telah dirancang untuk memandu anda untuk menemukan informasi ini dan membuat keputusan yang diperlukan untuk koneksi VPN

Anda tidak perlu khawatir tentang data pada table diatas karena panduan ini telah dirancang untuk memandu anda untuk menemukan informasi ini dan membuat keputusan yang diperlukan untuk koneksi VPN

Getting Started

Dalam rangka membangun VPN antara 2 sites anda perlu mengetahui alamat IP publik dari kedua site dan memastikan parameter antara 2 sites telah sama.

Pertama anda harus mengetahui masing-masing alamat IP public untuk menghubungkan satu sama lain. Dalam hal ini satu VPC dan mikrotik akan kami jelaskan nanti.

Arahkan ke tab [VPC], dari halaman home pilih [Managed Resources]. Ini akan menampilkan semua managed resource yang anda butuhkan dalam membuat VPN. Dalam akun yang kami bikin, anda dapat melihat 2 VPC ini. Selanjutnya anda perlu memilih VPC dan menentukan alamat IP.

Dalam contoh ini terlihat VPC dan alamat IP 103.44.26.52. Anda dapat memiliki beberapa alamat IP dalam satu VPC (Ingat mungkin anda telah menambahkan alamat IP untuk setiap tier VPC) anda membutuhkan untuk mengkonfirmasi alamat IP tersebut untuk VPC.

Ini dapat dikonfirmasi dengan sebagai berikut Source NAT = true dan Static NAT = false

VPN Customer Gateway

Harap dicatat sebelum melanjutkan ke tahap berikutnya, VPN customer gateway merupakan alamat IP mikrotik anda, jadi kami dapat menghubungkan VPC ke office dengan fitur ini.

Buka tab [VPN Customer Gateway]

Pilih [Add New]. Akan muncul sebuah tampilan konfigurasi seperti dibawah ini. Anda mengharuskan mengisikan kolom tersebut sesuai dengan desain anda.

Pilih [Add New]. Akan muncul sebuah tampilan konfigurasi seperti dibawah ini. Anda mengharuskan mengisikan kolom tersebut sesuai dengan desain anda.

Pada kolom Name isikan dengan nama nama yang unik dan mudah diingat.

Pada kolom Name isikan dengan nama nama yang unik dan mudah diingat.

- Gateway IP – Masukkan alamat IP untuk site target.

- CIDR List – Masukkan subnet untuk target alamat IP atau mikrotik CIDR seperti contoh 192.168.1.0/24

- IPSec Preshared Key – Ini kata kunci rahasia anda untuk masuk ke dalam kedua gateway, VPC anda, dan target site.

Standar IPSec berlaku, lebih baik menggunakan 6 karakter, alpha atau numeric karakter, case sensitive.

Pengaturan sisanya telah menjadi default walaupun anda dapat mengubah settingan ini.

Dengan memilih tanda panah anda dapat melihat enkripsi yang berbeda tipe. Setelah anda selesai dan setuju dengan syarat dan ketentuan yang berlaku, pilih [Confirm].

Koneksi VPN

Arahkan ke tab [VPC].

Lalu pilih tab [VPN Connections], dan klik Add VPN Connecton. Akan muncul sebuah top up bernama ‘Add VPN Connection”. Kemudian pilih appropriate VPN Gateway.

Ketika membuat VPN gateway kami menamakan sama dengan VPC agar lebih mudah dikenali.

Setuju dengan syarat dan ketentuan, lalu pilih [confirm].

VPN sekarang akan mencoba untuk menghubungkan namun akan gagal. Namun ini bukan kendala karena anda belum membuat koneksi pada site tujuan.

Pesan ‘Error’ tersebut menunggu dari sisi lainnya untuk merespons.

Public IP : 182.253.215.84

Netmask : 255.255.255.248

Gateway : 182.253.215.81

CIDR : 192.168.1.0/24

pada Eth1 dan PC plug di Eth2.

Anda dapat mengunduh Winbox melalui link http://www.mikrotik.com/download

Dan hasilnya sebagai berikut :

Setelah itu, buat IPSec konfigurasi pada mikrotik, fungsi utama dari bagian ini untuk menghubungkan VPC cloud dengan customer gateway. Jadi pengaturan harus sama dengan konfigurasi VPN customer gateway.

Buat aturan baru pada IPSec, IPSec menu dapat ditemukan pada IP > IPSec, lalu pilih tab policy dan klik add new.

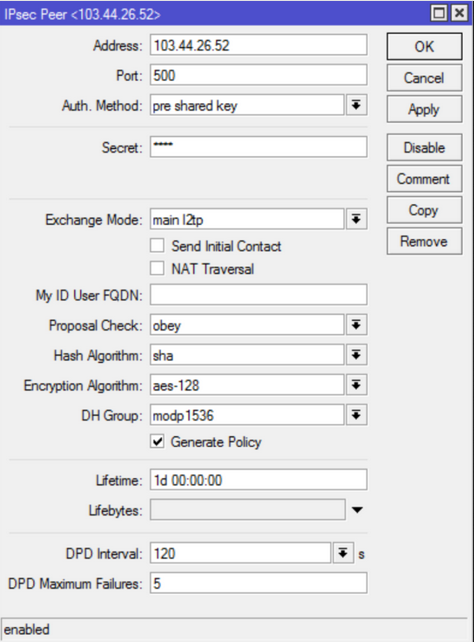

Jika policy telah dibuat, tahap selanjutnya membuat peers, pilih peers menu sebelah tab policy, konfigurasi peers harus sama dengan VPN customer gateway, termasuk metode encrypt.

Jika policy telah dibuat, tahap selanjutnya membuat peers, pilih peers menu sebelah tab policy, konfigurasi peers harus sama dengan VPN customer gateway, termasuk metode encrypt.

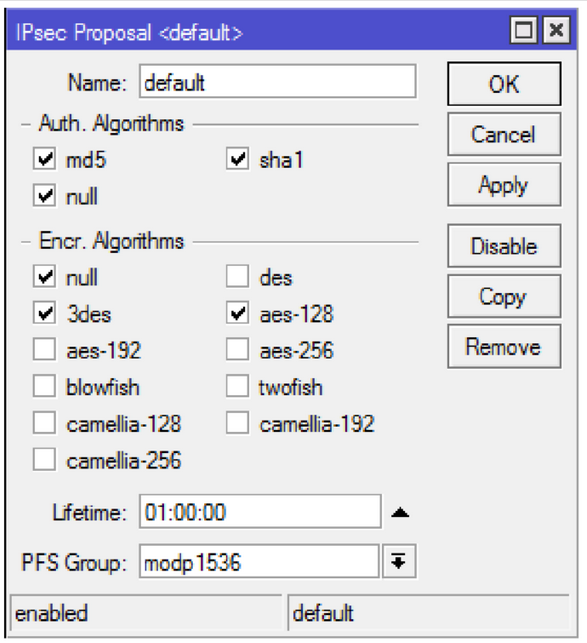

Konfigurasi selanjutnya adalah IPsec Proposal dan harus diedit pada tab proposal di IPsec menu

Tahap selanjutnya membuat konfigurasi NAT, pada mikrotik pilih menu IP > Firewall lalu pilih NAT.

Tambahan New NAT Setting

Lalu pilih Action tab

Lalu pilih Action tab

Lalu akan membuat masquarade setting, klik new NAT rules, dan klik action tab pilih masquerade lalu klik OK

Lalu akan membuat masquarade setting, klik new NAT rules, dan klik action tab pilih masquerade lalu klik OK

Hasilnya akan sebagai berikut,

Hasilnya akan sebagai berikut,

Konfigurasi yang terakhir pada mikrotik adalah meng enablekan logging IPsec, jadi untuk konfigurasi ini anda harus memilih menu system menu lalu pilih logging dan klik add new

Konfigurasi yang terakhir pada mikrotik adalah meng enablekan logging IPsec, jadi untuk konfigurasi ini anda harus memilih menu system menu lalu pilih logging dan klik add new

Anda harus reset koneksi, jadi anda kembali ke CPBM, login dengan akun anda, lalu pilih VPC dan VPC connection lalu klik reset, lampu indicator akan menjadi hijau.

Anda harus reset koneksi, jadi anda kembali ke CPBM, login dengan akun anda, lalu pilih VPC dan VPC connection lalu klik reset, lampu indicator akan menjadi hijau.

Sekarang VPN site to site siap dihubungkan

Sebagai tambahan anda harus memperhatikan tentang ACL pada Tiering VPC, saat ini kami

memiliki 3 Tier pada VPC :

Web Tier Application Tier Database Tier |

10.1.1.1/28 10.1.1.16/28 10.1.1.32/28 |

Jika anda mau menambahkan tier silahkan pada menu VPC dan tab Tiers lalu klik add tier. Saat ini kami memiliki 1 VM pada Web Tier dan 1 PC terhubung ke eth2, dan mikrotik detailnya sebagai berikut:

VM1 : 10.1.1.7

PC1 : 192.168.1.7

Sekarang PC anda dapat melakukan ping ke VM anda jika ICMP anda dengan ICMP tipe 8 dan ICMP Code 0, untuk referensi silahkan merujuk pada website berikut http://www.nthelp.com/icmp.html

Setelah itu anda harus memperhatikan IPtables, jika anda menggunakan CentOS, silahkan login ke VM dan ketikkan cat /etc/sysconfig/iptables

Tidak ada ICMP blocking pada VM ini, jika terdapat blocking ICMP silahkan hapus sementara hanya untuk testing dan restart iptables service.

Dan jika anda permit TCP atau UDP port lainnya, silahkan menambahkan ACL permission dan juga pastikan untuk mengecek IPtables.

Sekarang PC anda dapat melakukan ping ke VM

Popular Articles

-

Cara Install & Konfigurasi Monitoring Cacti Serta Mengetahui Fungsi Fitur Pada Cacti

8 people say this guide was helpful

-

Cara Mengaktifkan Telnet pada Windows 7, 8 dan 10

3 people say this guide was helpful

-

Instalasi DNS Server Menggunakan Service Bind di CentOS 7

4 people say this guide was helpful

-

Jenis-Jenis Software Virtualisasi untuk Membuat Virtual Machine

5 people say this guide was helpful