Implementasi VPN IPsec Site-to-Site pada GIO Public

0 people liked this article

A. Pendahuluan

Pada artikel kali ini kita akan membahas implementasi VPN IPsec Site-to-Site pada GIO Public. Untuk implementasi ini akan menggunakan 2 vm dari site yang berbeda yaitu site WJV-1 dan BTN-1 dengan tujuan agar 2 vm dari site berbeda tersebut bisa saling terhubung dengan VPN IPsec.

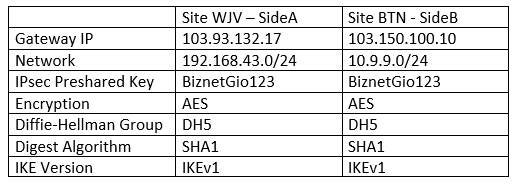

Ketika Anda membangun VPN antara 2 site, Anda perlu mengetahui IP Public dari kedua site tersebut dan menyamakan parameter-parameter yang akan digunakan. Berikut study case terkait penggunaan VPN IPsec Site-to-Site:

B. Konfigurasi

Setting Edges Gateway

Setelah itu, Anda akan mensetting Edges untuk membuat VPN IPsec pada kedua vm yang sudah dibuat.

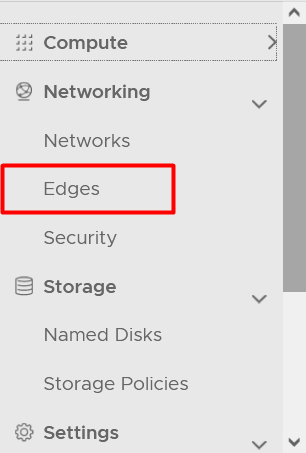

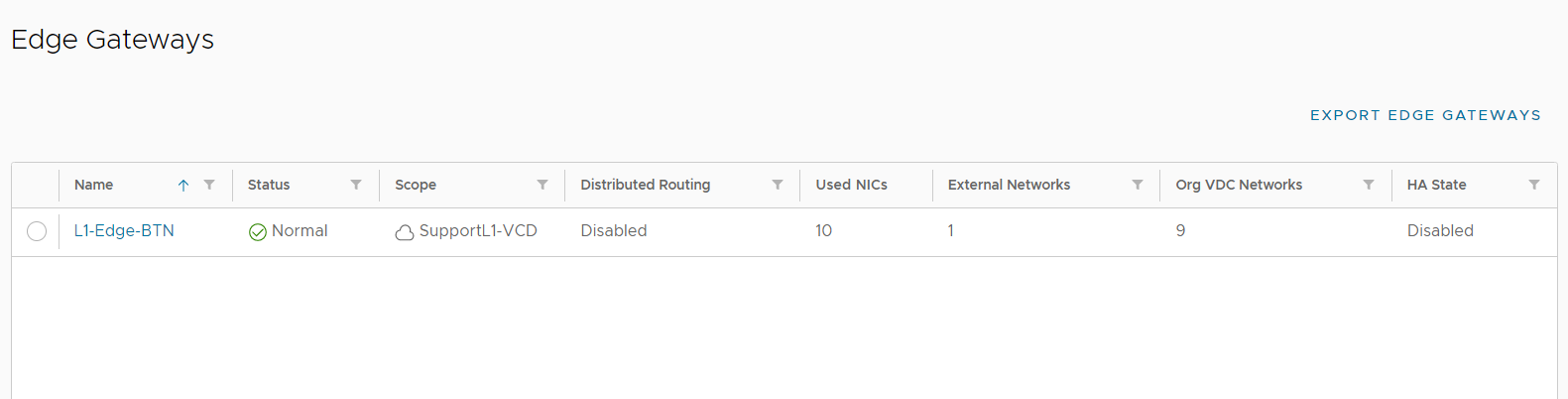

1. Masuk ke menu Neworking > Edges.

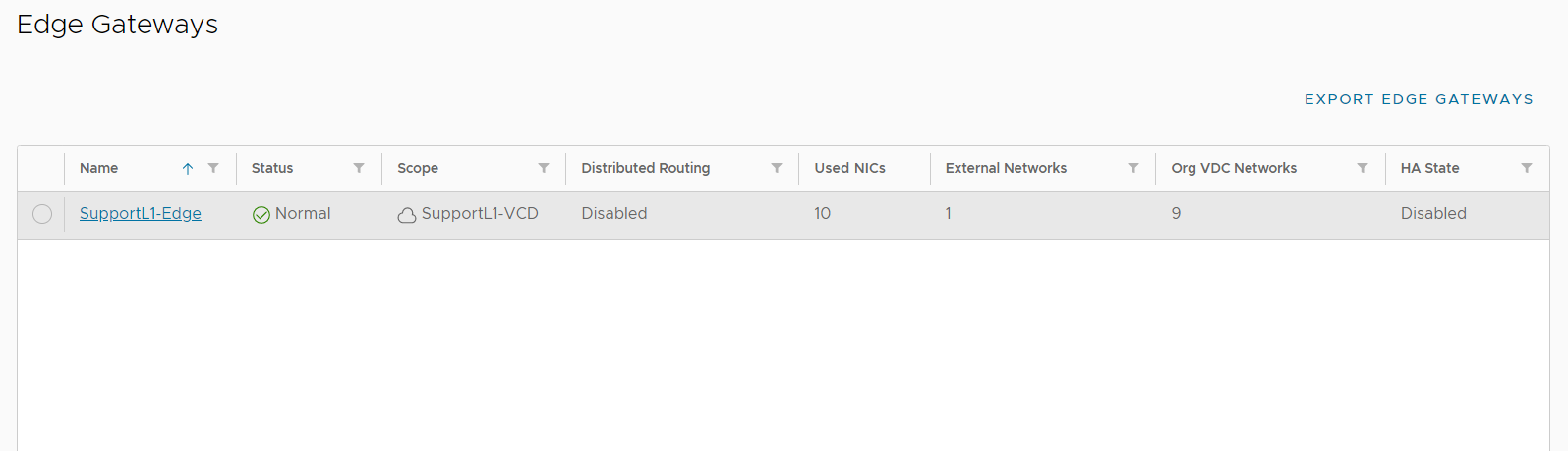

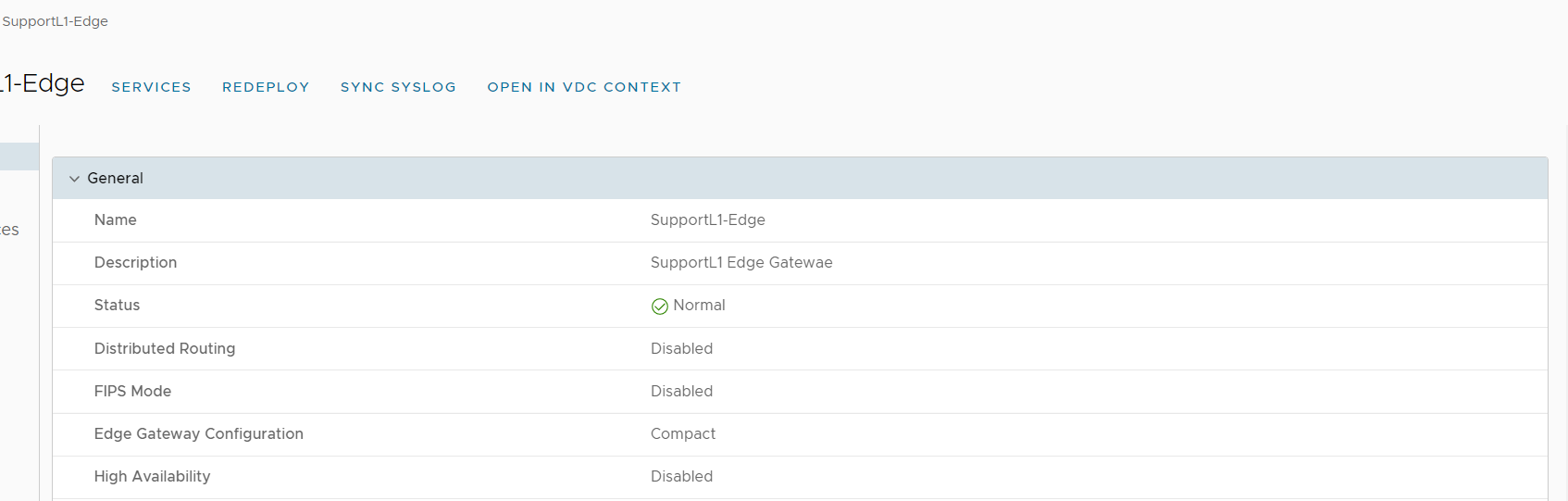

2. Pilih Edge yang akan digunakan untuk VPN IPsec.

a. Site WJV - SideA.

-

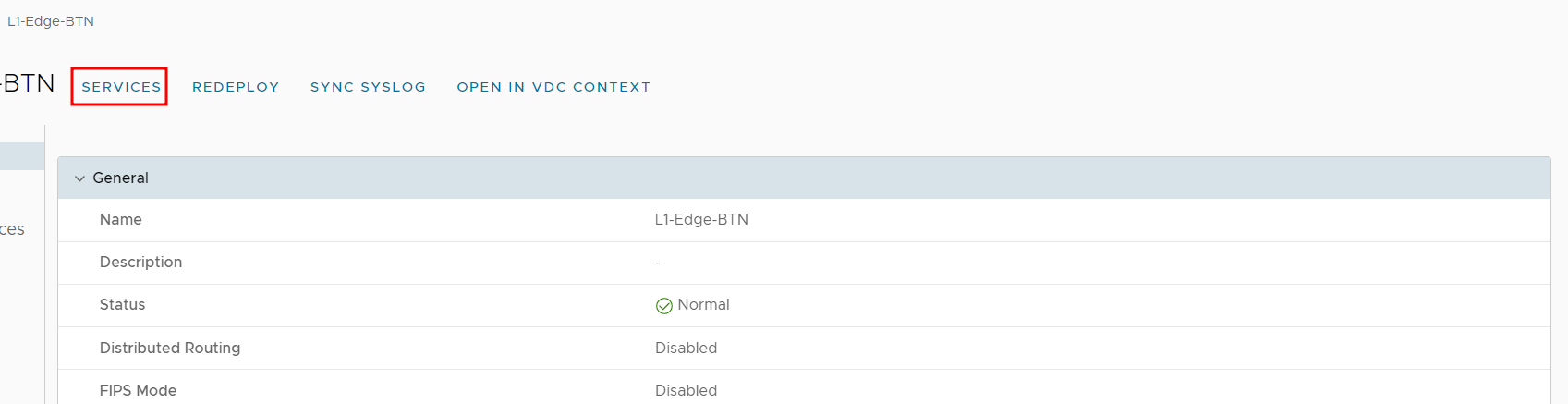

Klik Services.

Gambar 4. Services -

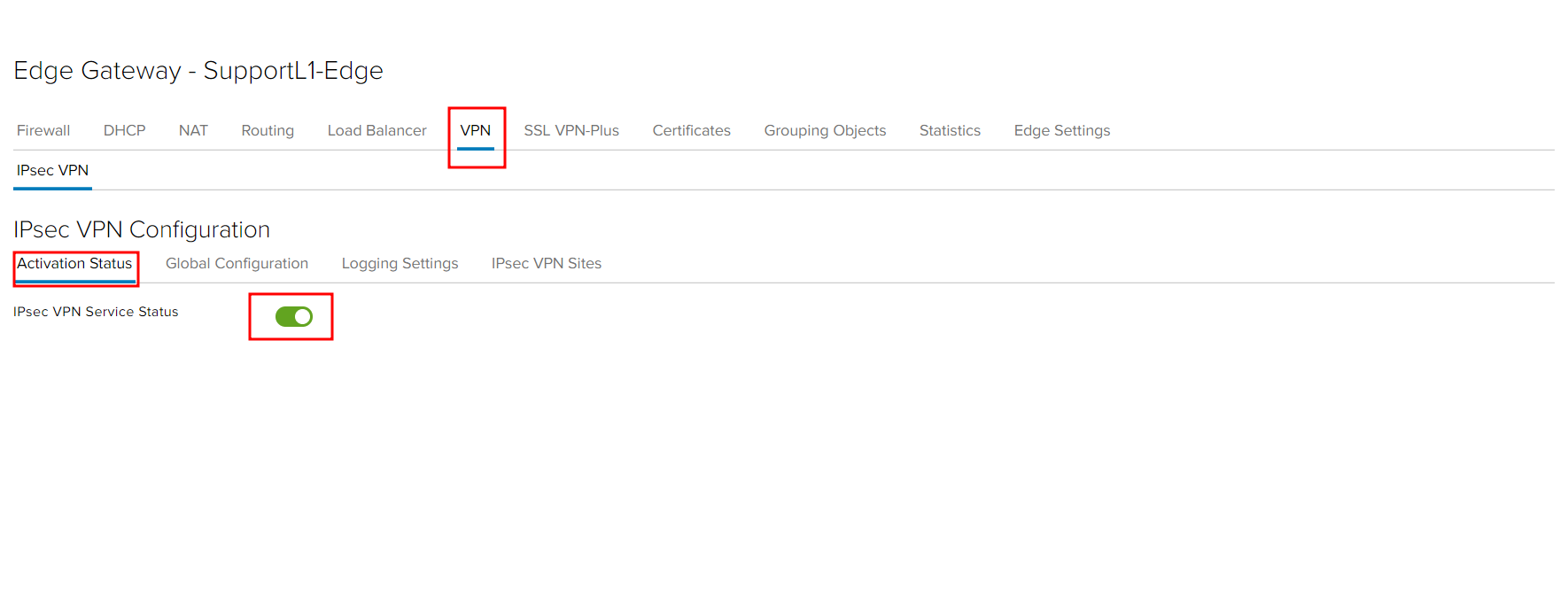

Aktifkan Service VPN.

Gambar 5. IPsec VPN Activation Status -

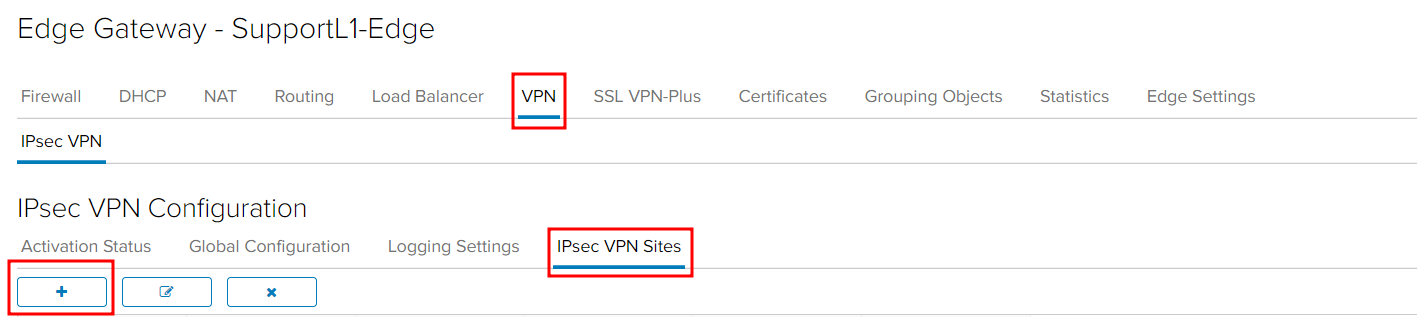

Setting IPsec VPN Configuration.

Gambar 6. IPsec VPN Sites -

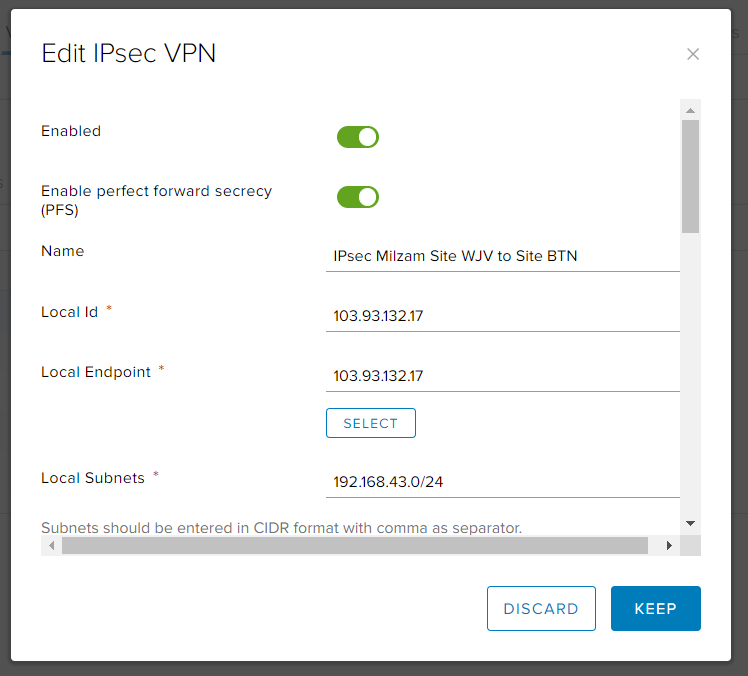

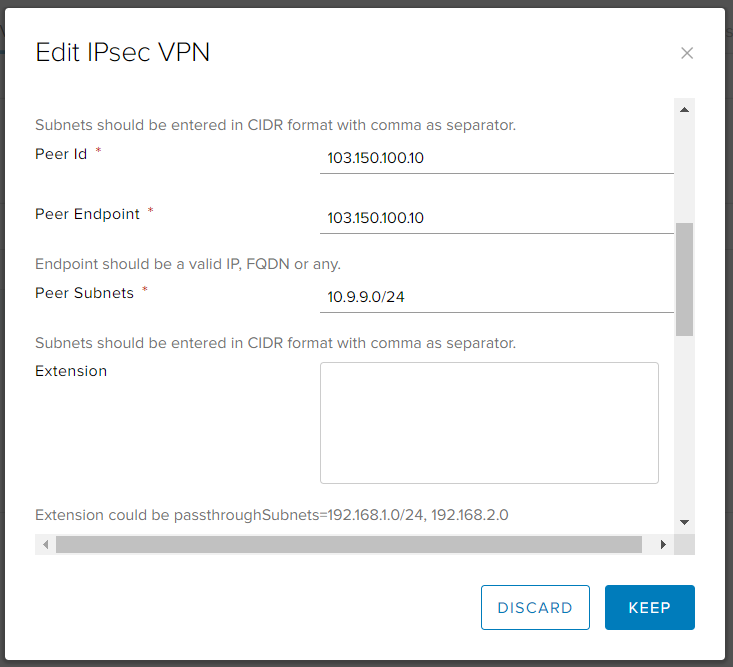

Add Configuration IPsec VPN Configuration.

Gambar 7. Local Configuration

Gambar 8. Peer Configuration

Gambar 9. Pre-Shared Key (PSK) Configuration

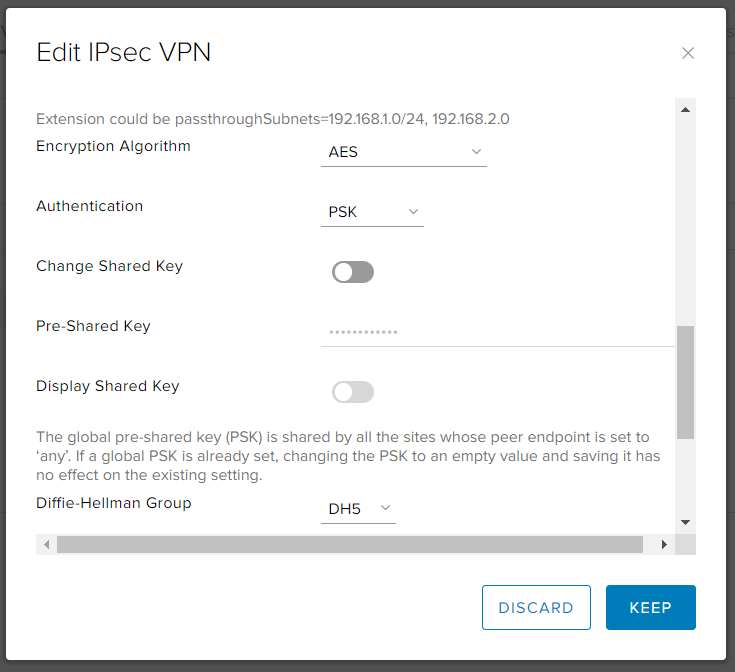

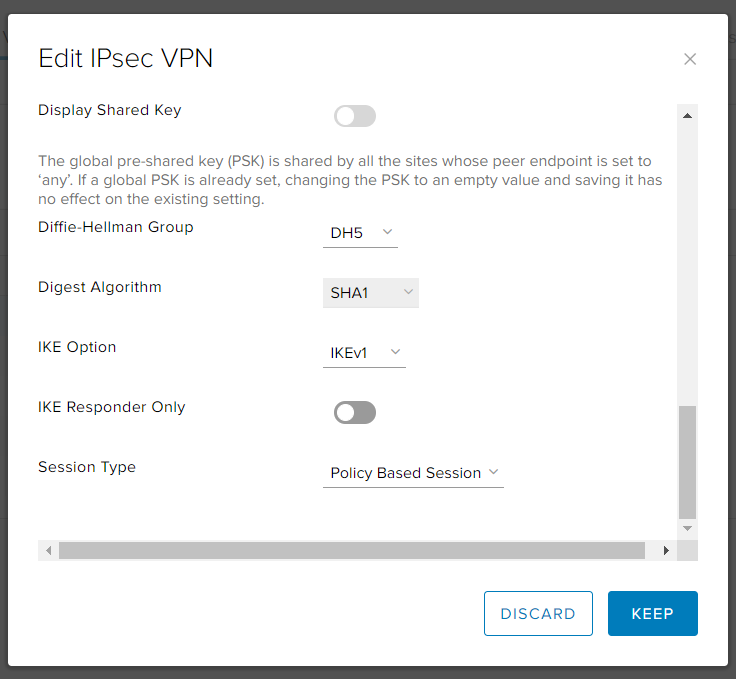

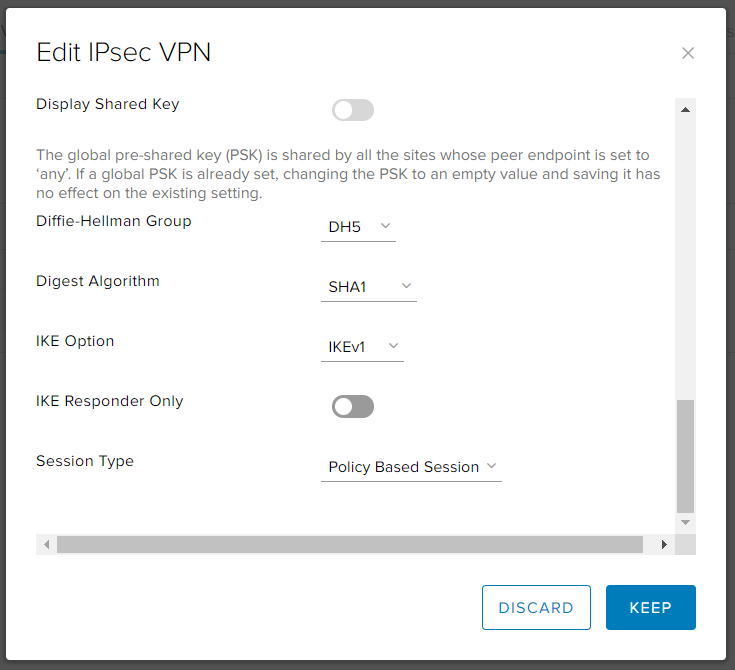

Gambar 10. Algorithm Configuration

b. Site BTN - SideB.

-

Klik Services.

Gambar 12. Services -

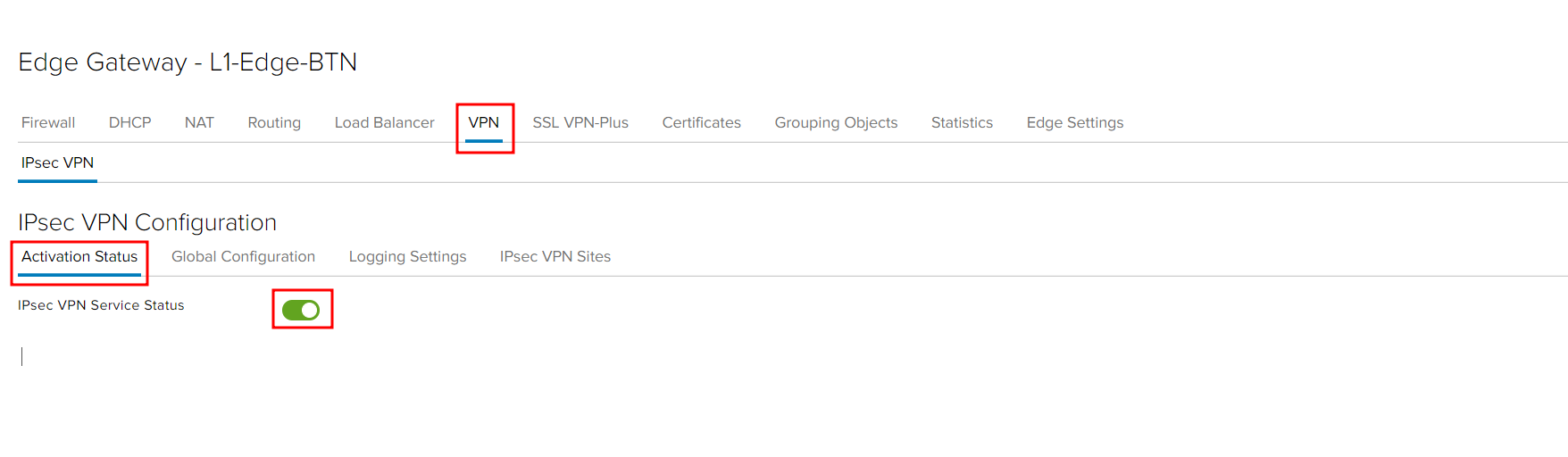

Aktifkan Service VPN.

Gambar 13. IPsec VPN Activation Status -

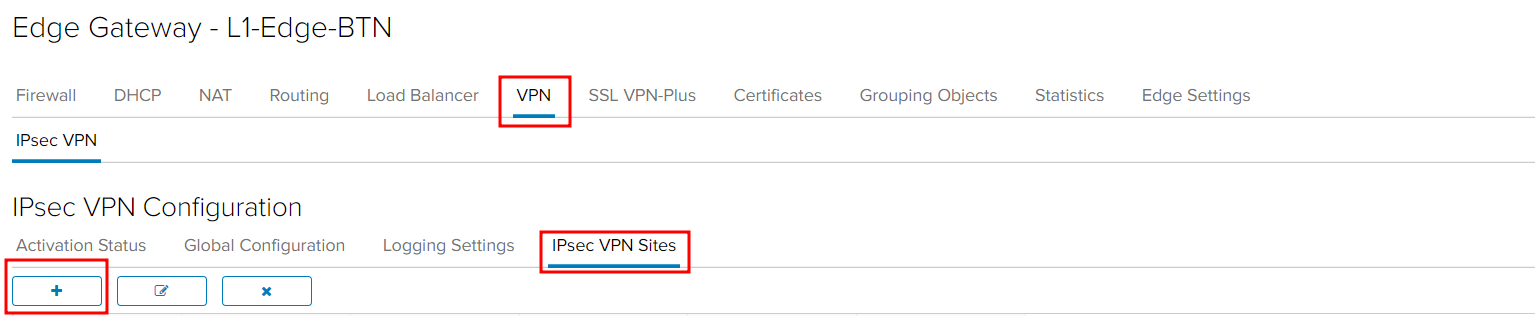

Setting IPsec VPN Configuration.

Gambar 14. IPsec VPN Sites -

Add Configuration IPsec VPN Configuration.

Gambar 15. Local Configuration

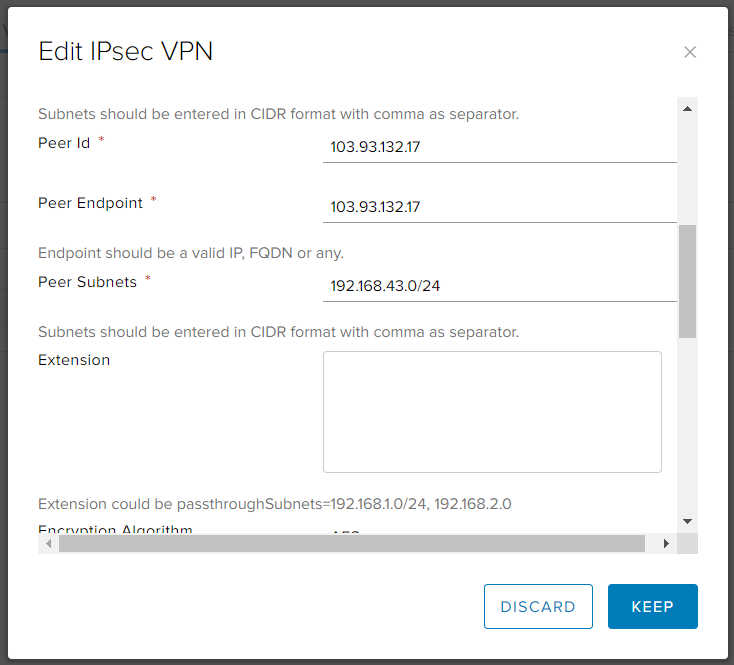

Gambar 16. Peer Configuration

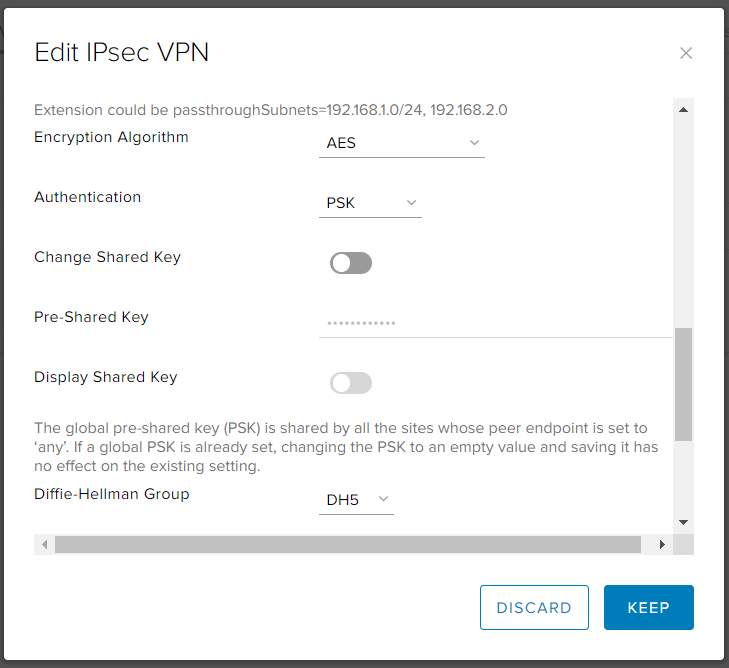

Gambar 17. Pre-Shared Key (PSK) Configuration

Gambar 18. Algorithm Configuration

Parameter VPN IPsec Site-to-Site

-

Enabled

Aktifkan koneksi ini antara dua titik akhir VPN.

-

Enable perfect forward secrecy (PFS)

Aktifkan opsi ini agar sistem menghasilkan kunci publik unik untuk semua sesi VPN IPsec yang dimulai pengguna Anda.

Mengaktifkan PFS memastikan bahwa sistem tidak membuat tautan antara kunci pribadi gateway tepi dan setiap kunci sesi. Kompromi kunci sesi tidak akan memengaruhi data selain data yang dipertukarkan dalam sesi tertentu yang dilindungi oleh kunci tertentu itu. Kompromi kunci pribadi server tidak dapat digunakan untuk mendekripsi sesi yang diarsipkan atau sesi mendatang. Saat PFS diaktifkan, koneksi VPN IPsec ke gateway tepi ini mengalami sedikit overhead pemrosesan.

Note: Unique Session Keys tidak boleh digunakan untuk mendapatkan kunci tambahan apa pun. Selain itu, kedua sisi VPN IPsec tunnel harus mendukung PFS agar dapat berfungsi.

-

Name

(Opsional) Masukkan nama untuk koneksi.

-

Local ID

Masukkan alamat IP eksternal dari instance edge gateway, yang merupakan alamat IP publik dari edge gateway. Alamat IP adalah yang digunakan untuk peer ID dalam konfigurasi VPN IPsec pada remote site.

-

Local Endpoint

Masukkan jaringan yang merupakan titik akhir lokal untuk koneksi ini. Local Endpoint menentukan jaringan di pusat data virtual organisasi Anda yang ditransmisikan oleh gateway transmits. Biasanya, jaringan eksternal adalah Local Endpoint. Jika Anda menambahkan IP-to-IP tunnel menggunakan kunci yang dibagikan sebelumnya, Local ID dan IP Local Endpoint dapat sama.

-

Local Subnets

Masukkan network untuk berbagi antar site dan bisa gunakan koma sebagai pemisah untuk memasukkan beberapa subnet. Masukkan rentang network (bukan alamat IP tertentu) dengan memasukkan alamat IP menggunakan format CIDR. Misalnya, 192.168.99.0/24.

-

Peer ID

Masukkan Peer ID untuk mengidentifikasi peer site secara unik. Peer ID adalah pengidentifikasi yang secara unik mengidentifikasi remote device yang mengakhiri koneksi VPN, biasanya alamat IP publiknya.

-

Peer Endpoint

Masukkan alamat IP atau FQDN dari peer site, yang merupakan alamat publik dari remote device yang Anda sambungkan.

-

Peer Subnets

Masukkan remote network tempat VPN terhubung dan dapat gunakan koma sebagai pemisah untuk memasukkan beberapa subnet. Masukkan rentang network (bukan alamat IP tertentu) dengan memasukkan alamat IP menggunakan format CIDR. Misalnya, 192.168.99.0/24.

-

Encryption Algorithm

Pilih jenis algoritma enkripsi dari menu drop-down.

-

Authentication

-

PSK

Pre Shared Key (PSK) menetapkan bahwa kunci rahasia yang dibagikan antara gateway tepi dan situs rekan akan digunakan untuk otentikasi. -

Certification

Certification Authentication menetapkan bahwa sertifikat yang ditentukan pada tingkat global akan digunakan untuk otentikasi. Opsi ini tidak tersedia kecuali Anda telah mengonfigurasi sertifikat global pada layar Konfigurasi Global tab IPsec VPN.

-

PSK

-

Change Shared Key

(Opsional) Saat Anda memperbarui pengaturan koneksi yang ada, Anda dapat mengaktifkan opsi ini untuk membuat bidang Kunci yang Dibagikan Sebelumnya tersedia sehingga Anda dapat memperbarui kunci bersama.

-

Pre Shared Key

Jika Anda memilih PSK sebagai jenis otentikasi, ketikkan string rahasia alfanumerik yang dapat berupa string dengan panjang maksimum 128 byte.

-

Display Shared Key

(Opsional) Aktifkan opsi ini untuk membuat shared key terlihat di layar.

-

Diffle-Helman Group

Pilih skema kriptografi yang memungkinkan peer site dan edge gateway ini untuk membuat shared secret melalui saluran komunikasi yang tidak aman.

Note : Grup Diffie-Hellman harus sesuai dengan apa yang dikonfigurasi pada perangkat remote site VPN.

-

Extension

-

securelocaltrafficbyip

IPaddress untuk mengarahkan ulang lalu lintas edge gateway local melalui VPN IPsec tunnel.

-

securelocaltrafficbyip

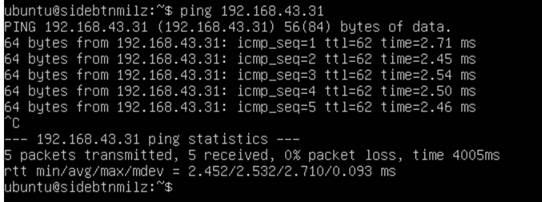

Verifikasi Akses VPN IPsec Site-to-Site

Untuk mengecek apakah masing-masing site sudah terhubung, silahkan untuk mencoba ping dari masing-masing site.

-

Site WJV - SideA

Gambar 19. Ping Verification Site WJV -

Site BTN - SideB

Gambar 20. Ping Verification Site BTN

C. Penutup

Sekian panduan untuk melakukan Implementasi VPN IPsec Site-to-Site pada GIO Public.

Semoga artikel yang telah kami sampaikan di atas dapat membantu Anda. Anda juga dapat menemukan artikel lainnya melalui halaman Knowledge Base Biznet Gio. Jika Anda masih memiliki kendala teknis terkait dengan layanan Biznet Gio, Anda dapat menghubungi kami melalui email support@biznetgio.com atau dapat melalui live chat di website Biznet Gio, melalui chat WhatsApp dan juga dapat melalui telpon (021) 5714567.

Popular Articles

-

Cara Install & Konfigurasi Monitoring Cacti Serta Mengetahui Fungsi Fitur Pada Cacti

11 people say this guide was helpful

-

Cara Mengaktifkan Telnet pada Windows 7, 8 dan 10

4 people say this guide was helpful

-

Install dan Konfigurasi Samba Server pada Ubuntu

4 people say this guide was helpful

-

Jenis-Jenis Software Virtualisasi untuk Membuat Virtual Machine

7 people say this guide was helpful