Konfigurasi VPN Site to Site Menggunakan Strongswan di Centos 7 Pada Layanan Neo Cloud

0 people liked this article

A. Pendahuluan

Pembuatan tunnel yang berfungsi untuk mengakses antar site menggunakan IP Private dapat dilakukan dengan melakukan konfigurasi VPN menggunakan layanan strongswan.

Strongswan ini merupakan Virtual Private Network (VPN) yang berbasis Ipsec yang bersifat opensource, multi platform, dan memiliki fitur lengkap yang bisa diimplementasikan di sistem operasi Linux, FreeBSd, OS X, Windows, Android dan iOS.

Pada kali ini penulis akan membahas konfigurasi pada VPN site to Site menggunakan Strongswan pada Centos 7 dengan autentikasi Pre-Shared Key (PSK)

|

Site 1 |

Site 2 |

IP Public |

103.89.3.91 |

103.150.90.224 |

IP Private |

192.168.10.4 |

192.168.80.19 |

Subnet |

192.168.10.0 |

192.168.80.0 |

Persiapan:

- Layanan Instance Neo Cloud Centos 7

B. Konfigurasi

1. Instalasi Strongswan

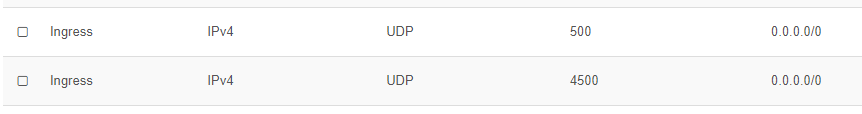

- Membuka port udp 500 dan port udp 4500 pada masing-masin instance dengan cara penambahan rule pada security group pada masing-masing instance (portal Horizon > Network > Security Groups).

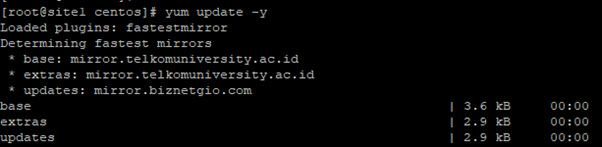

- Selanjutnya silakan dapat melakukan login pada instance menggunakan instance root dan melakukan update

$ sudo su

# yum update –y

- Install repository dan service strongswan

# yum install epel-release –y

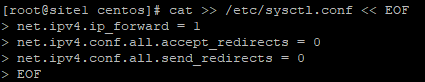

# yum install strongswan –y- Lakukan konfigurasi kernel

# cat >> /etc/sysctl.conf << EOF

>net.ipv4.ip_forward = 1

>net.ipv4.conf.all.accept_redirects = 0

>net.ipv4.conf.all.send_redirects = 0

>EOF

Lakukan langkah-langkah diatas pada kedua site.

2. Konfigurasi Strongswan

Konfigurasi dilakukan pada masing-masing site. Pada kali ini kita akan melakukan konfigurasi site pertama.

a. Site Pertama:

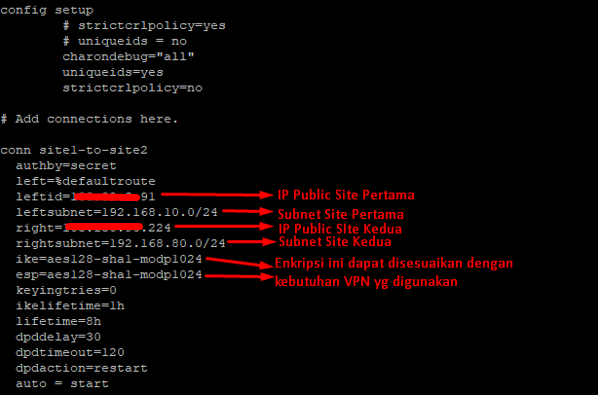

- Masuk ke file ipsec.conf

# nano /etc/strongswan/ipsec.conf- Tambahkan baris command berikut

config setup

charondebug="all"

uniqueids=yes

strictcrlpolicy=no

conn site1-to-site2

authby=secret

left=%defaultroute

leftid=(IP Public Site Pertama)

leftsubnet=(Subnet Site Pertama)

right=(IP Public Site Kedua)

rightsubnet=(Subnet Site Kedua)

ike=aes128-sha1-modp1024

esp=aes128-sha1-modp1024

keyingtries=0

ikelifetime=1h

lifetime=8h

dpddelay=30

dpdtimeout=120

dpdaction=restart

auto = start

- Lakukan konfigurasi VPN Gateway pada site pertama

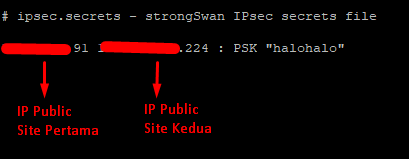

# nano /etc/strongswan/ipsec.secrets- Penulisan dapat ditulis sebagai berikut

IP Public Source IP Public Destination: Type of encryption “preshared key”

- Lakukan start service strongswan

# systemctl enable strongswan

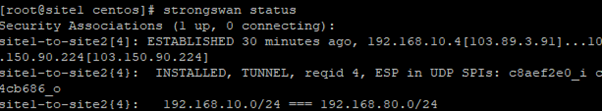

# systemctl start strongswanSilakan Anda dapat melakukan pengecekan status strongswan apabila berhasil terhubung maka akan menampilkan informasi sebagai berikut

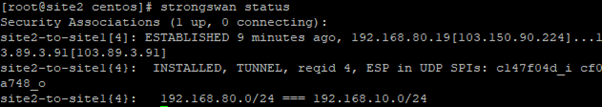

# strongswan status

Selanjutnya kita akan melakukan konfigurasi site kedua

b. Site Kedua:

- Masuk ke file ipsec.conf

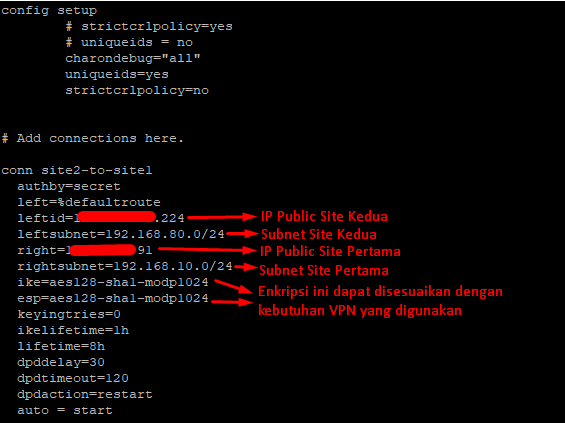

# nano /etc/strongswan/ipsec.conf- Tambahkan baris command berikut

config setup

charondebug="all"

uniqueids=yes

strictcrlpolicy=no

conn site2-to-site1

authby=secret

left=%defaultroute

leftid=(IP Public Site Kedua)

leftsubnet=(Subnet Site Kedua)

right=(IP Public Site Pertama)

rightsubnet=(Subnet Site Pertama)

ike=aes128-sha1-modp1024

esp=aes128-sha1-modp1024

keyingtries=0

ikelifetime=1h

lifetime=8h

dpddelay=30

dpdtimeout=120

dpdaction=restart

auto = start

- Lakukan konfigurasi VPN Gateway pada site kedua

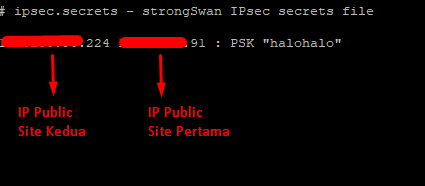

# nano /etc/strongswan/ipsec.secretsPenulisan dapat ditulis sebagai berikut

IP Public Source IP Public Destination: Type of encryption “preshared key”

- Lakukan start service strongswan

# systemctl enable strongswan

# systemctl start strongswan

Silakan Anda dapat melakukan pengecekan status strongswan apabila berhasil terhubung maka akan menampilkan informasi sebagai berikut

# strongswan status

C. Hasil Uji Coba

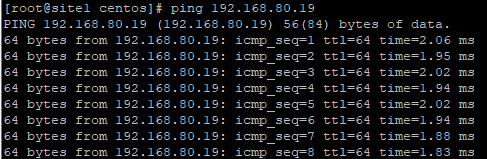

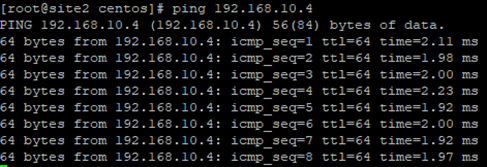

Apabila konfigurasi telah berhasil kita bisa melakukan tes komunikasi antar server.

Site 1 ke Site 2

Site 2 ke Site 1

D. Penutup

Selamat Anda Sudah dapat mengkonfigurasi VPN Site to Site Menggunakan Strongswan di Centos 7 Pada Layanan Neo Cloud

Semoga artikel ini dapat membantu Anda. Temukan bantuan lainnya melalui Knowledge Base Biznet Gio. Jika Anda masih memiliki kendala silahkan hubungi support@biznetgio.com atau (021) 5714567.

Popular Articles

-

Cara Install & Konfigurasi Monitoring Cacti Serta Mengetahui Fungsi Fitur Pada Cacti

12 people say this guide was helpful

-

Cara Mengaktifkan Telnet pada Windows 7, 8 dan 10

4 people say this guide was helpful

-

Install dan Konfigurasi Samba Server pada Ubuntu

4 people say this guide was helpful

-

Jenis-Jenis Software Virtualisasi untuk Membuat Virtual Machine

7 people say this guide was helpful